Das Bedürfnis nach Informationssicherheit ist in unserer digitalen Zeit so groß wie nie. Doch wenn es darum geht, wie für die Sicherheit der Daten gesorgt werden soll, sieht man häufig große Fragezeichen in den Gesichtern. Und das ist keine Überraschung, denn wenn von "Schlüsseln" und "Verschlüsselung" die Rede ist, klingt das oft wie eine Geheimsprache.

Aus diesem Grund machen wir in diesem Artikel Schluss mit dem Schlüssel-Wirrwarr und erklären einfach und nachvollziehbar, was die Ende-zu-Ende-Verschlüsselung ist, wie sie funktioniert und warum sie so wichtig ist – gerade bei sensiblen Daten.

Was ist die Ende-zu-Ende-Verschlüsselung?

Die Ende-zu-Ende-Verschlüsselung (auch "end-to-end-encryption", kurz E2EE) ist ein Verfahren, bei dem Daten auf einem Computer vor dem Versenden so geschützt werden, dass nur der Sender und der Empfänger den Inhalt lesen können. Der Schutz entsteht dadurch, dass die Daten unkenntlich gemacht werden, sobald der Sender diese verschickt. Erst beim Eintreffen beim Empfänger werden die Daten wieder in eine lesbare Form gebracht.

Das bedeutet: Keine anderen Personen außer dem Sender und dem Empfänger können die Informationen während der Übertragung einsehen. Das gilt selbst dann, wenn jemand – zum Beispiel der Betreiber der genutzten Software – Zugriff auf die Hintergrundtechnik haben sollte, die bei der Übertragung im Einsatz ist. In diesem Fall würde nur eine unleserliche Kombination aus Buchstaben, Nummern und Symbolen angezeigt werden.

Vorstellen kann man sich das wie bei einem Brief, den man in einer Geheimsprache versendet, die nur der Sender und der Empfänger kennen. Wenn der Brief unterwegs geöffnet werden sollte, kann man den Inhalt nicht verstehen. Genauso funktioniert Ende-zu-Ende-Verschlüsselung: Nur Sender und Empfänger können die Nachricht lesen – niemand dazwischen.

Wie funktioniert die Ende-zu-Ende-Verschlüsselung?

Die Grundlage der Ende-zu-Ende-Verschlüsselung ist eine besondere Art, Nachrichten unlesbar zu machen. Durch besondere Regeln und Rechenmethoden werden Informationen so verändert, dass sie niemand außer dem Empfänger lesen kann. Dabei gibt es zwei grundsätzliche Arten, wie eine solche Verschlüsselung funktionieren kann:

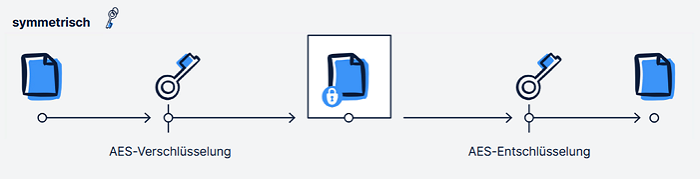

- Symmetrische Verschlüsselung (z. B. die sogenannte AES-Verschlüsselung): Dabei wird ein und derselbe Schlüssel sowohl für die Verschlüsselung als auch für die Entschlüsselung verwendet. Vorstellen kann man sich das wie einen Tresor mit einem einzigen Schlüssel, in den wichtige Daten eingesperrt werden und der dann vom Sender zum Empfänger gebracht wird. Der Tresor kann hierbei mit dem gleichen Schlüssel verschlossen und auch wieder geöffnet werden.

Der Nachteil: Auch der Schlüssel, um den Tresor zu öffnen, muss irgendwie vom Sender zum Empfänger gelangen – und genau hier liegt das große Problem und im realen Leben eine Sicherheitslücke, da der Schutz relativ gering ist, wenn der Schlüssel zusammen mit dem Tresor unterwegs ist.

Ähnlich sieht es aus, wenn der Sender und der Empfänger jeweils einen identischen Schlüssel im Besitz haben. Wenn eine Seite den Schlüssel verliert oder dieser gestohlen wird, kann der Tresor leicht von einer dritten Person geöffnet werden.

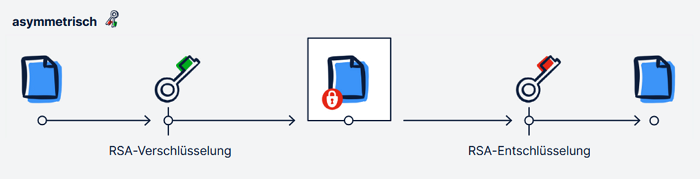

- Asymmetrische Verschlüsselung (z. B. die sogenannte RSA-Verschlüsselung): Statt nur eines Schlüssels wie bei der symmetrischen Verschlüsselung werden hier gleich zwei unterschiedliche Schlüssel verwendet – unterteilt in einen öffentlichen und einen privaten Schlüssel. Der öffentliche Schlüssel dient in diesem Fall zur Verschlüsselung, der private Schlüssel zur Entschlüsselung. Eine umgekehrte Nutzung ist nicht möglich.

Der Grund dafür ist, dass man durch diese Regelung den öffentlichen Schlüssel frei an beliebige Personen, in diesem Fall die Sender, verteilen kann. Diese Personen können den Schlüssel nutzen, um Inhalte zu verschlüsseln und an den Empfänger, welcher im Besitz des zugehörigen privaten Schlüssels ist, senden. Dadurch, dass nur der private Schlüssel zum Entschlüsseln genutzt werden kann, hat auch wirklich nur der Empfänger Zugriff auf die Daten – auch dann, wenn es eine große Zahl an Sendern gibt, welche im Besitz des öffentlichen Schlüssels sind.

Dieses Verfahren ist mit einem abschließbaren Briefkasten vergleichbar. Jeder kann Dokumente durch den öffentlichen Briefkastenschlitz in diesen Briefkasten einwerfen – das entspricht dem öffentlichen Schlüssel, zu dem jeder Zugang hat. Öffnen und Entleeren kann den Briefkasten aber nur der Empfänger mit einem Schlüssel – im Falle der Verschlüsselung entsprechend mit seinem privaten Schlüssel.

Die AES-Verschlüsselung

AES – der Advanced Encryption Standard – ist der weltweit am meisten genutzte Standard für die symmetrische Verschlüsselung. Er wurde vom US-amerikanischen National Institute of Standards and Technology (NIST) entwickelt und gilt bis heute als hochsicher, sofern er korrekt genutzt wird.

So funktioniert die AES-Verschlüsselung

AES arbeitet dabei blockweise: Die Daten werden in kleine Stücke (Blöcke) aufgeteilt und durch mathematische Schritte mehrfach verändert – ein Prozess, der so komplex ist, dass er selbst bei enormer Rechenleistung nicht einfach rückgängig gemacht werden kann. Die gängigste Version nutzt einen sogenannten 256-Bit-Schlüssel – das entspricht mehr Kombinationsmöglichkeiten, als es Atome im Universum gibt.

Was sind die Vor- und Nachteile von AES?

Vorteile:

- Sehr sicher bei richtiger Schlüsselwahl und -verwaltung

- Enorm schnell in der Verarbeitung

- Breit einsetzbar, da von nahezu allen Systemen unterstützt

Nachteile:

- Schlüsseltausch muss sicher erfolgen

- Kein Schutz, wenn der Schlüssel gestohlen wird

- Nicht ideal zum Austausch zwischen Fremden

Die RSA-Verschlüsselung

RSA – benannt nach den drei Mathematikern Ronald L. Rivest, Adi Shamir und Leonard Adleman – ist das bekannteste und am häufigsten eingesetzte Verfahren der asymmetrischen Kryptografie. Entwickelt wurde es bereits in den 1970er-Jahren. Es bildet bis heute die Grundlage vieler sicherer Internetverbindungen, etwa bei Online-Banking oder verschlüsselten E-Mails.

So funktioniert die RSA-Verschlüsselung

Technisch basiert RSA auf einem Rechenprinzip, das in eine Richtung sehr einfach, in die andere aber extrem komplex ist. Man kann damit also problemlos eine verschlüsselte Nachricht erstellen – sie wieder zu entschlüsseln gelingt aber nur mit dem passenden Schlüssel. Ohne diesen Schlüssel bräuchte man enorme Rechenleistung und sehr viel Zeit, um den Inhalt wieder lesbar zu machen.

RSA wird meist nicht zur Verschlüsselung ganzer Nachrichten verwendet, da es vergleichsweise langsam ist. Stattdessen eignet es sich hervorragend, um kürzere Inhalte, wie beispielsweise andere (symmetrische) Schlüssel, sicher zu übertragen – zum Beispiel den AES-Schlüssel, mit dem dann die eigentlichen Inhalte verschlüsselt werden.

Was sind die Vor- und Nachteile von RSA?

Vorteile:

- Sicherer Schlüsselaustausch

- Einfache Kommunikation ohne Vorabkontakt

- Kombinierbar mit anderen Verfahren wie AES

Nachteile:

- Langsam im Vergleich zur symmetrischen Verschlüsselung

- Rechenintensiv, vor allem bei langen Schlüsseln

- Komplexer in der Umsetzung

So kombiniert Stackfield die beiden Verfahren

Um einen möglichst großen Schutz bei der Informationsübertragung zu bieten, verknüpft Stackfield AES und RSA zu einer echten Ende-zu-Ende-Verschlüsselung. Dabei werden die beiden Verschlüsselungsverfahren miteinander kombiniert. Das funktioniert wie folgt:

- Erste Verschlüsselung mit AES: Alle Inhalte werden direkt auf dem Computer des Senders mit einem zufällig generierten AES-Schlüssel verschlüsselt. "Zufällig generiert" bedeutet: Jeder neue Raum in Stackfield erhält einen neuen, einmaligen Schlüssel, mit welchem die Nachrichten innerhalb des Raumes verschlüsselt werden.

Beim Austausch von Dateien geht das sogar noch einen Schritt weiter. Hier wird bei jedem Dateiversand ein neuer, einzigartiger Schlüssel generiert – unabhängig des Raum-Schlüssels. All das passiert direkt auf dem Computer des Nutzers, automatisch und ohne weiteres Zutun.

- Zusätzliche Verschlüsselung mit RSA: Dieser AES-Schlüssel wird anschließend zusätzlich mit dem öffentlichen RSA-Schlüssel des Empfängers verschlüsselt und an diesen übermittelt. Die Daten sind somit sozusagen zweimal abgeschlossen.

- Entschlüsselung beim Empfänger: Der Empfänger hat nun mit seinem privaten RSA-Schlüssel Zugriff auf den verschlüsselten symmetrischen AES-Schlüssel. Denn so entschlüsselten AES-Schlüssel kann er nun nutzen, um auf die eigentlichen Inhalte zuzugreifen.

Selbst Stackfield hat als Betreiber der Plattform zu keinem Zeitpunkt Zugriff auf die privaten RSA-Schlüssel oder unverschlüsselten Inhalte. Die Schlüssel verbleiben ausschließlich auf den Endgeräten – ein Zugriff durch Dritte ist technisch ausgeschlossen.

Warum ist die echte Ende-zu-Ende-Verschlüsselung besonders sicher?

Bei vielen Diensten wird die Nachricht zwar auf dem Transportweg verschlüsselt übertragen, doch sobald sie den Anbieter erreicht, wird sie wieder entschlüsselt. Das bedeutet: Die Daten sind auf dem Weg zwar geschützt, doch sobald sie ankommen, liegen sie wieder in lesbarem Text vor – für den Anbieter, seine Mitarbeiter oder potenzielle Angreifer mit Zugriff auf das System.

Eine echte Ende-zu-Ende-Verschlüsselung ist anders:

- Die Inhalte werden bereits vor dem Transport verschlüsselt und zusätzlich für den Transportweg geschützt.

- Die Entschlüsselung erfolgt ausschließlich auf dem Gerät des Empfängers.

- Niemand dazwischen hat Zugriff – nicht einmal der Dienstanbieter.

Gerade in sensiblen Bereichen – etwa in der Unternehmenskommunikation, im Projektmanagement oder bei juristischen und medizinischen Daten – ist dieser Schutz unerlässlich. Denn was nützt eine Verschlüsselung, wenn der Anbieter selbst theoretisch mitlesen kann?

Durch die Kombination aus AES (für starke und schnelle Verschlüsselung) und RSA (für sicheren Schlüsselaustausch) entsteht ein Schutzschild, der derzeit als Stand der Technik gilt.

Fazit: Der Schlüssel zu echter Informationssicherheit

Doppelt hält besser – was als Sprichwort häufig zutreffend ist, gilt auch für die Ende-zu-Ende-Verschlüsselung. Durch den Einsatz mehrerer Schlüssel sind Deine Daten bei Stackfield besonders gut geschützt und es haben wirklich nur die Personen Zugriff, die auch Zugriff haben sollen.

Fast fertig...Bitte klicke auf den Link in der E-Mail, um Deine E-Mail Adresse und die Anmeldung zum Newsletter zu bestätigen.

Verpasse keinen Beitrag mehr.